Библиотека сайта rus-linux.net

Настраиваем безопасную беспроводную сеть с помощью системы Zeroshell Linux (часть 2)

Оригинал: "Set up Secure Wireless With Zeroshell Linux (part 2)"Автор: Эрик Гайер (Eric Geier)

Дата публикации: April 27, 2009

Перевод: Н.Ромоданов

Дата перевода: январь 2010 г.

В предыдущей статье мы начали опробовать систему ZeroShell для создания многоцелевого сетевого сервера, который может работать на старом персональном компьютере. Мы подготовили аппаратное обеспечение, сгрузили образ CD и прожгли Live CD. Затем загрузили систему ZeroShell и сконфигурировали IP настройки так, чтобы можно было использовать уже имеющийся маршрутизатор. Наконец, мы создали профиль и запомнили настройки, которые теперь сохранены и будут снова загружены после остановки системы или ее перезагрузки.

Теперь мы переходим к опробованию некоторых возможностей системы ZeroShell. Мы сконфигурируем встроенный сервер RADIUS для того, чтобы выполнять аутентификацию 802.1X/PEAP, так что вы в вашей беспроводной сети сможете использовать режим Enterprise для шифрования WPA/WP2. Также мы настроим точку беспроводного доступа (AP), необходимую в случае, если вам потребуется расширить область покрытия вашей сети.

Настройка сервера RADIUS для использования шифрования WPA/WPA2-Enterprise

Если вы хотите обеспечить наилучшее возможное Wi-Fi шифрование и аутентификацию с использованием пароля (поскольку пользователи не знают ключи шифрования), вам потребуется воспользоваться режимом Enterprise для WPA/WP2шифрования. Обычно требуется много времени и денег с тем, чтобы создать работающий сервер RADIUS, но в системе ZeroShell уже есть встроенный сервер, которым можно воспользоваться. В системе есть все, что позволит запустить сервер RADIUS, экспортировать сертификаты CA, задать конкретные особенности точек доступа AP и создать пользовательские регистрационные записи. Ниже указано, как это сделать:

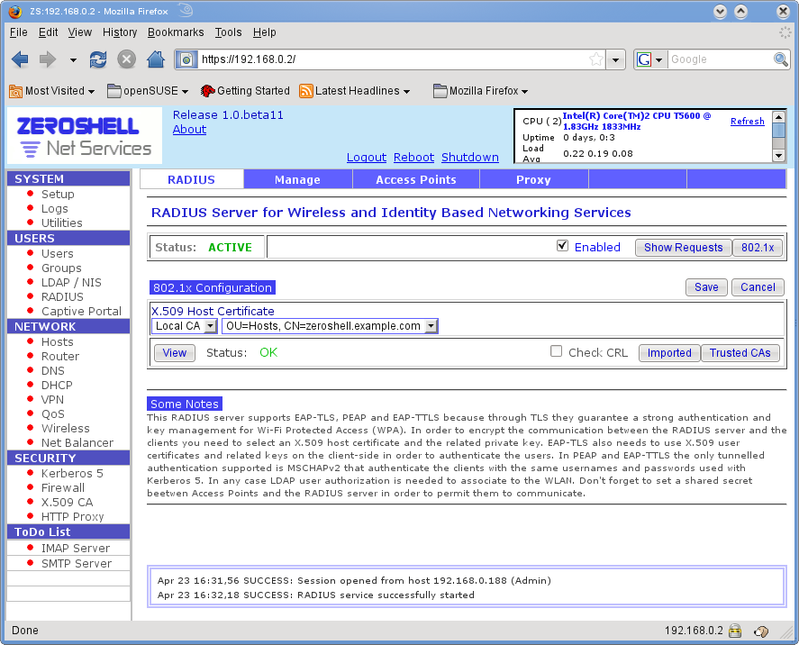

- В главном окне графического веб интерфейса щелкните по ссылке RADIUS, расположенной в меню.

- Пометьте вариант Enabled в верхней части страницы (смотрите рис.1).

- Щелкните по кнопке Trusted CAs, а затем в окне Trusted Certification Authorities выберите CA certificate, выберите формат DER format, щелкните по ссылке Export и сохраните настройки. По умолчанию в системе ZeroShell используются самоподписываемые сертификаты, поэтому вы должны вручную загрузить сертификаты CA на каждый компьютер, где вы хотите использовать шифрование WPA/WPA2 Enterprise, что мы вскоре и сделаем.

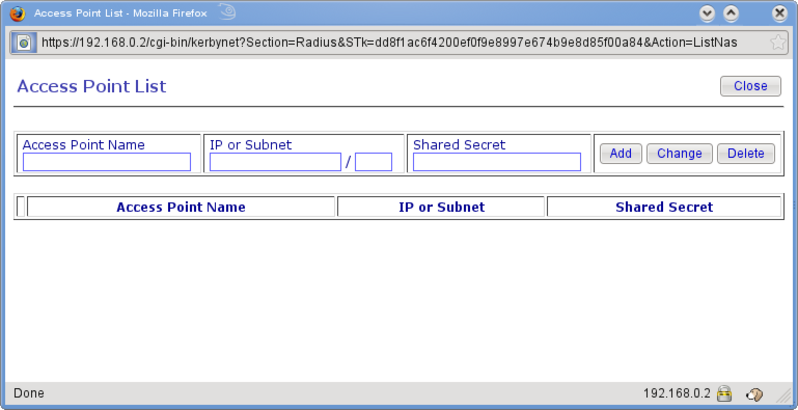

- Щелкните по вкладке Access Points (точки доступа), расположенные вверху. На рис.2 изображена страница AP.

- Для каждой точки доступа, используемой в сети, войдите в режим настроек: задайте имя, описывающее точку доступа, введите IP адрес точки доступа и создайте длинное уникальную секретную символьную строку. Затем щелкните по кнопке Add.

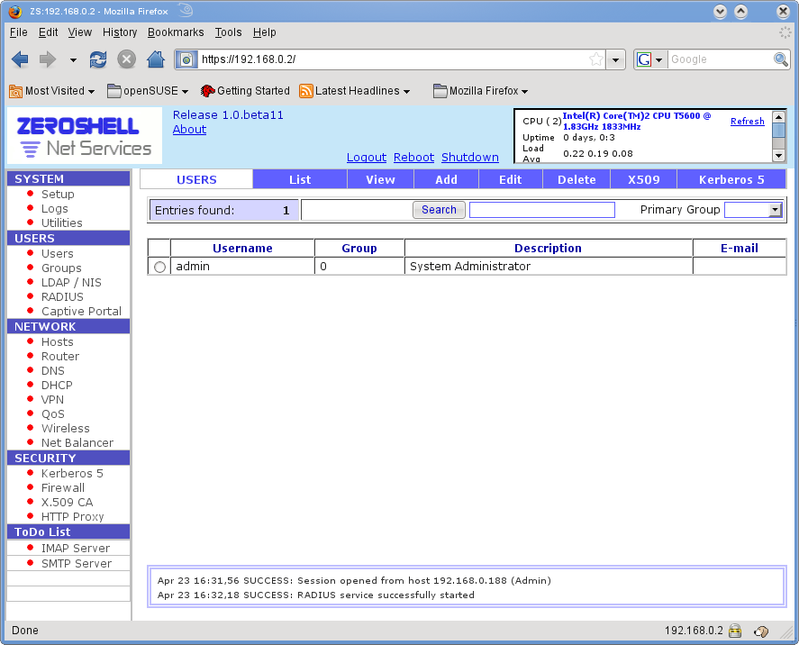

- Щелкните по ссылке Users (Пользователи), расположенной в главном меню. На рис.3 изображена страница Users.

- . Для каждого пользователя, для которого вы хотите разрешить доступ в сеть, щелкните по закладке Add (Добавить), расположенной сверху, и создайте логин и пароль. Они будут использоваться для регистрации в Wi-Fi сети. Удостоверьтесь, что в настройках Enabled Services (Используемые сервисы) вы пометили вариант 802.1X Access (Доступ 802.1X).

Рис.1

Рис.2

Рис.3

С помощью специальной конфигурационной утилиты сконфигурируйте в каждой точке доступа настройки безопасности / шифрования так, чтобы можно было использовать шифрование WPA или WPA2 версии Enterprise/RADIUS/PEAP. В качестве IP адреса сервера введите IP адрес машины, где установлена система ZeroShell. Для совместного безопасного доступа используйте секретную строку, которую вы создали в ZeroShell для конкретной точки доступа.

Конфигурирование клиентов Windows

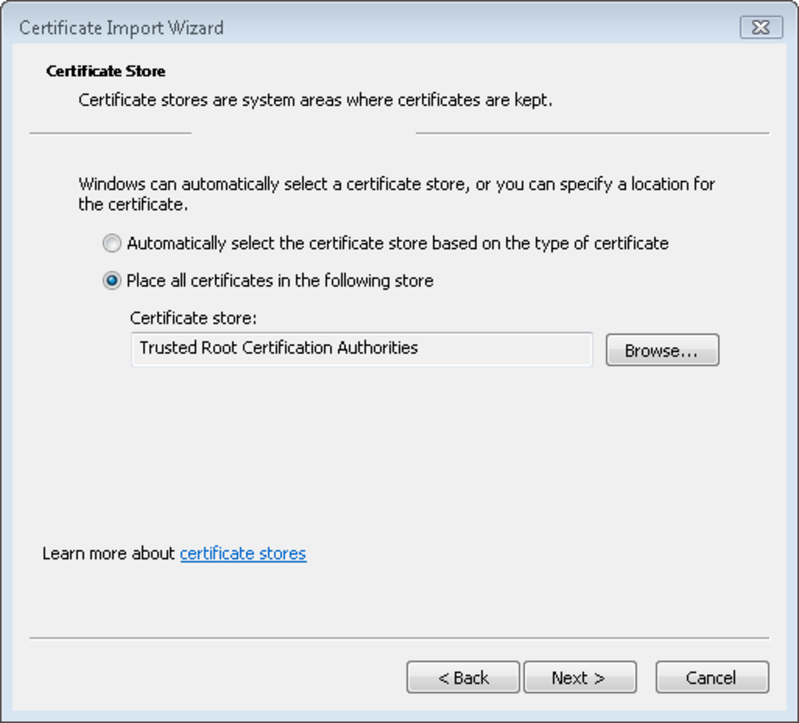

На шаге 3 конфигурирования сервера RADIUS, имеющегося в ZeroShell, мы экспортировали используемый по умолчанию самоподписанный файл с сертификатами авторизации. Вам потребуется загрузить его на каждый компьютер. В Windows дважды щелкните по файлу DER, щелкните по кнопке Open (открыть), щелкните по кнопке Install Certificate (Установить сертификат), а затем с помощью визарда поместите его в хранилище подтвержденных сертификатов Trusted Root Certification Authorities (смотрите рис.4).

Рис.4

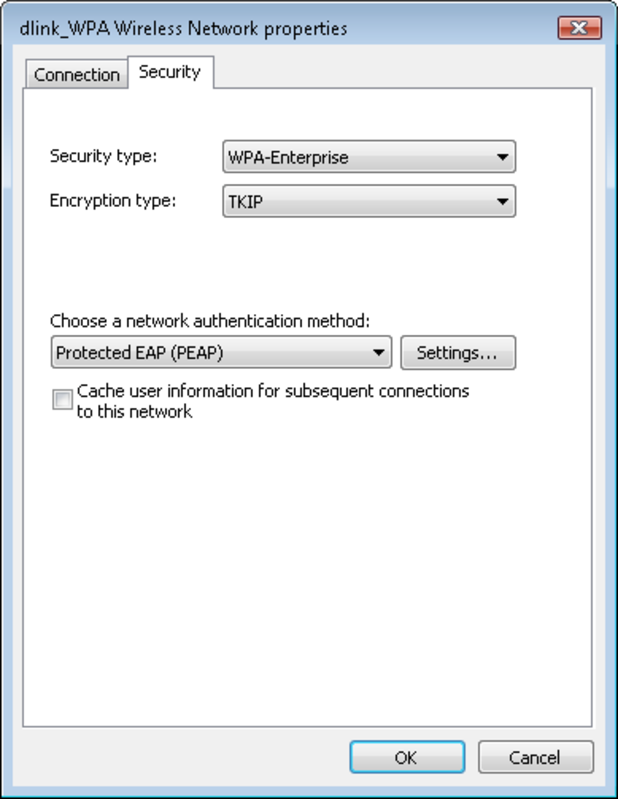

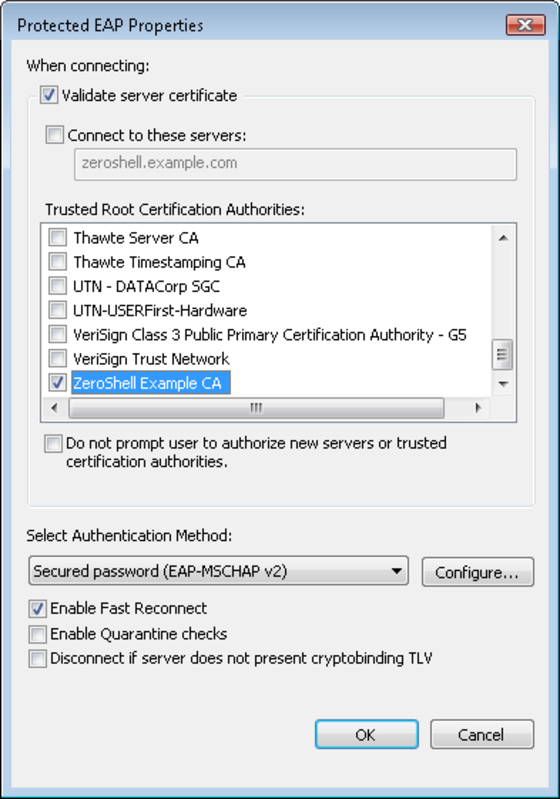

Далее осуществляется конфигурирование компьютеров в соответствие с настройками шифрования и аутентификации. В компьютерах, работающих под Windows, в процессе настройки сетевого профиля в качестве типа обеспечения безопасности выберите WPA или WPA2 Enterprise, а в качестве аутентификационного метода выберите Protected EAP (PEAP) (смотрите рис.5). Затем вам нужно щелкнуть по кнопке Settings (Настройки) для того, чтобы открыть диалог настроек PEAP. Удостоверьтесь в том, чтобы был отмечен вариант Validate server certificate, а затем выберите элемент ZeroShell Example CA (смотрите рис.6). Удостоверьтесь в том, что в качестве метода аутентификации выбран Secured Password (EAP-MSCHAP v2). Затем щелкните по кнопке Configure (Конфигурирование), уберите пометку с варианта Automatically use my Windows logon name and password (Автоматически использовать логин и пароль системы Windows -смотрите рис.7), а затем щелкните по кнопке OK и в сетевом профиле будут сохранены настройки всех диалоговых окон.

Рис.5

Рис.6

Рис.7

Теперь вы можете подключиться к сети, а затем, когда появится запрос, ввести имя пользователя и пароль, которые вы задали в ZeroShell. При первом подключении вы увидите диалог, подтверждающий сертификат, щелкните по кнопке OK для того, чтобы принять сертификат.

Конфигурирование клиентов Linux

По ссылке Аутентификация и шифрование беспроводной сети с помощью Zeroshell Linux можно найти описание о настройке клиентов Linux.

Настройка программнно реализуемой точки доступа

Как уже упоминалось в предыдущей статье, для того, чтобы использовать возможности Wi-Fi, имеющиеся в системе ZeroShell, в компьютер нужно вставить беспроводную плату, в которой используется чипсет Atheros и работа с которой поддерживается драйверами MadWifi. Если вы не знаете ничего о чипсете вашего адаптера, либо вы хотите найти другие поддерживаемые адаптеры, посмотрите следующую ссылку.

Как только у вас будет Wi-Fi карта с чипсетом Atheros , вы можете настроить систему ZeroShell так, чтобы она, кроме предоставления всех сетевых сервисов, выступала также в роли точки доступа (AP). После того, как вы создадите SSID (имя сети), включите шифрование, и выполните остальное конфигурирование, «программная точка доступа» будет работать точно также, как если бы она была реализована аппаратно.

Предположим, что в сети у вас уже имеется система ZeroShell, подключенная к маршрутизатору, имеющему некоторый IP адрес. Тогда настройка точки доступа выполняется следующим образом:

- На компьютере с установленной системой ZeroShell в командной строке основного меню наберите W для того, чтобы перейти в меню менеджера Wi-Fi . Введите N для того, чтобы в точке доступа создать новый идентификатор SSID. Затем выполните настройку шифрования и другие настройки.

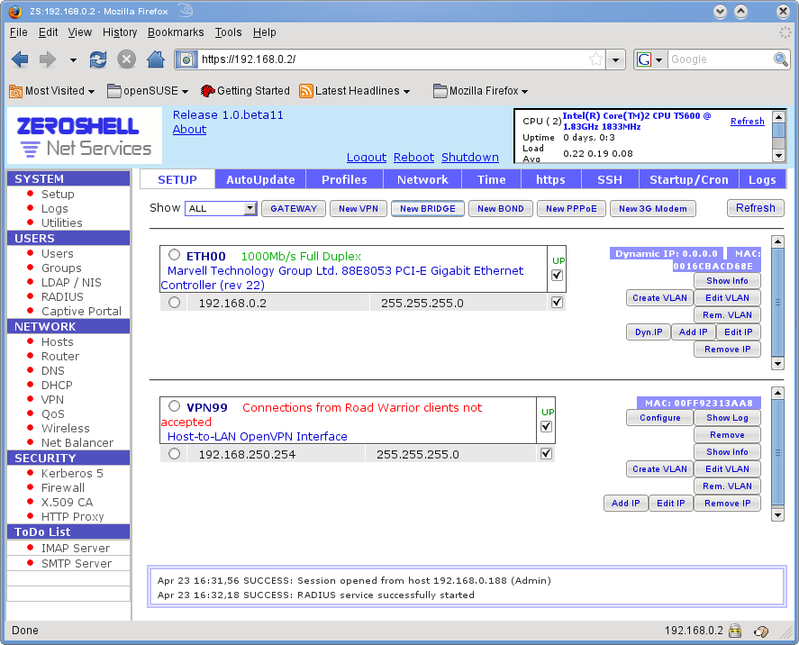

- Запустите конфигурационную утилиту в системе ZeroShell, набрав для этого IP адрес машины в браузере на любой машине сети, но еще не через новую точку доступа системы ZeroShell. Щелкните по ссылке Setup, находящейся в основном меню, расположенном слева, и щелкните по вкладке Network (Сеть). Щелкните по кнопке Gateway (Шлюз) и проверьте, чтобы в качестве шлюза, используемого по умолчанию, был установлен IP адрес вашего маршрутизатора.

- На вкладке Network (Сеть) щелкните по кнопке New Bridge (Новый мост) (смотрите рис.8) Затем в окне, которое появится, выберите из списка имеющихся в наличие интерфейсов проводный и беспроводный интерфейсы и щелкните по кнопке со стрелкой, указывающей вправо, с тем, чтобы перенести их в поле компонентов моста (Bridge Components). Затем щелкните по кнопке Save (Сохранить).

Рис.8

Это - все. Теперь система ZeroShell должна действовать как точка доступа. Если на вашем маршрутизаторе имеется сервис DHCP, пользователи, подключающиеся к точке доступа AP, будут автоматически от маршрутизатора получать IP адреса.